Esiste un collegamento tra un’inattesa funzionalità del nuovo sistema operativo degli iPhone e l’assassinio di Jamal Khashoggi? Un articolo di Bloomberg lo fa chiaramente intendere e il trait d’union sarebbe il tristemente famoso software Pegasus.

IOS 16

Il 6 luglio 2022 Mark Gurman, giornalista di Bloomberg specializzato in scoop e analisi sulla casa di Cupertino, ha rivelato come nella prossime release del sistema operativo di iPhone e Macintosh – iOS 16 e MacOS Ventura – sarà presente la funzionalità “Lockdown Mode”. Si tratta di una modalità opzionale creata – recita Apple – per “un numero molto limitato di utenti, quelli che sono oggetto di pesanti attacchi informatici personali”.

Sorvoliamo qui sui dettagli tecnici, consultabili direttamente dal sito Apple. La sintesi è che su telefoni e PC vengono disabilitate o limitate tutte le funzionalità che espongono i perimetri di attacco utilizzati dai software di tipo trojan, quei programmi che vengono inseriti da stati “sovrani” e organizzazioni “di sicurezza” sugli apparati delle vittime e che permettono di spiarne ogni mossa e attività. Come accadde su quello della fidanzata del giornalista saudita.

Donazioni

Apple non si è limitata al Lockdown Mode. Nell’annuncio ha anche parlato di un’iniziativa che premia fino a 2 milioni di dollari chiunque l’aiuti a rendere ancora più impenetrabili i propri device, nonché una donazione di 10 milioni di dollari a favore del “Dignity and Justice Fund”, fondazione privata che supporta giornalisti, dissidenti e in generale i difensori dei diritti umani.

“Le ricerche di Citizen Lab hanno fornito prove innegabili che l’industria privata che si occupa di software di sorveglianza sta facilitando l’opera agli stati che decidono di utilizzare pratiche autoritarie e a quelli che abusano dei diritti umani”, ha affermato Ronald Deibert, direttore del Citizen Lab e advisor del fondo.

Pegasus

Quale è dunque il vettore di questi attacchi? Nonostante numerosi “rebranding” il principale resta il software Pegasus di NSO Group. Si tratta di un insieme di strumenti e programmi che si auto-installano nei telefoni dei target senza che questi se ne rendano conto.

Questo particolare software permette di infettare i cellulari delle vittime anche senza dover inviare loro messaggi sms o WhatsApp: in determinati casi è stato sufficiente effettuare una ricerca su un motore di ricerca quale yahoo.fr o consultare il sito di un quotidiano quale Le Parisien.

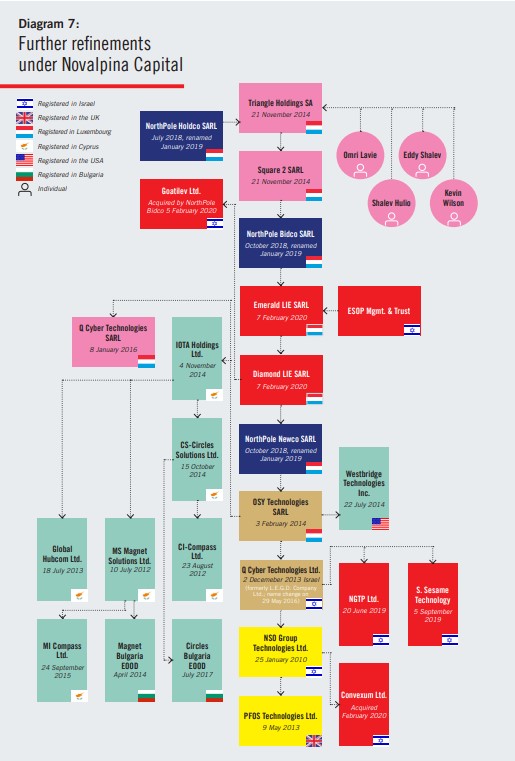

La società autrice del software si chiama NSO Group. Da quanto racconta un imperdibile (e piuttosto lungo) studio di Amnesty International si tratta di un’organizzazione piuttosto oscura e non sottoposta al controllo di alcuna autorità garante. Fondata nel 2010 a Herzliya, poco a nord di Tel Aviv, ha come obiettivo dichiarato la creazione di software destinato alle agenzie che combattono il terrorismo internazionale.

Il semplice assetto societario è ben spiegato attorno a pagina 50 dello studio citato.

Un network di oltre 600 siti

Per il suo funzionamento, Pegasus utilizza un network di falsi siti: nel 2021 ne avevamo contati oltre 600, registrati per lo più in Europa e spesso con nomi insospettabili, quali telecom-info.com, starbuckscoffeeweb.com o hotels-review.org. Nessun sito con nomi afferenti all’area del porno, a dimostrazione di un’encomiabile etica da parte di chi li ha ideati.

Caso Khashoggi

Il collegamento tra il software di NSO e la vicenda Khashoggi era stato rivelato poco dopo l’assassinio da un articolo del Washington Post, immediatamente ripreso da Al-Jazeera e moltissime altre testate. Si è trattato di un’infezione al telefono della fidanzata, Hanan Elatr, avvenuta negli Emirati Arabi Uniti.

All’arrivo all’aeroporto di Dubai le venne infatti chiesto di dare in custodia alle autorità i suoi due telefoni (peraltro Android e non iOS). La presenza del software Pegasus era stata successivamente rilevata da un ricercatore del Citizen Lab, Bill Marczak.

La risposta di NSO

La società si era immediatamente difesa con una risposta piuttosto interessante: oltre a negare ogni relazione con il caso, ribadiva come le proprie soluzioni fossero piuttosto utilizzate per identificare gruppi di pedofili (la scusa preferita da stati repressivi e “virtuose” agenzie di stati democratici), identificare bambini rapiti, localizzare persone bloccate sotto immobili crollati e proteggere gli spazi aerei dai droni.

Le ultime notizie parlano di una possibile chiusura di NSO a seguito di sanzioni Usa. Ma a ben leggere sono solo i titoli ad accennare ad una “chiusura”: approfondendo si vede come si ipotizzi un’acquisizione di parte di L3 Harris, società la cui mission è “proteggere, connettere e informare”.

E che declama sul proprio sito un lungo elenco di “valori”. In ogni caso NSO ha cambiato proprietà molte volte nella propria vita e non sarà certo questa nuova possibile acquisizione a porre fine alla vita di Pegasus.

Possibili contromisure

Che fare dunque per proteggere le nostre informazioni e in certi casi la nostra incolumità? Non riteniamo esista una vera soluzione, stante l’indispensabilità di disporre di uno smartphone nella vita moderna. Ma se abbiamo dati davvero riservati, se stiamo scrivendo un articolo scottante, se ci rechiamo in zone a rischio pensiamo ci sia qualche accorgimento da adottare.

Che potremmo riassumere come “restare offline o utilizzare device differenti e dedicati”: se dobbiamo scrivere un articolo possiamo ad esempio far uso di un PC (o MAC) differente da quello abituale, con un sistema operativo appena caricato e curando di non andare assolutamente mai online. Mai.

Per inviare i documenti prodotti è sempre possibile un passaggio analogico, stampando l’articolo (sì, le stampanti esistono ancora) e successivamente inviandolo con metodi tradizionali (quali un fax o – come aveva suggerito nel 2017 Donald Trump – in una classica busta affrancata).

Per quanto riguarda le comunicazioni mobili, la soluzione Apple di cui abbiamo parlato all’inizio dell’articolo – quando disponibile – dovrebbe essere una buona opzione. Ma la migliore resta un sano telefono 2G (attenzione, non 3G: 2G, proprio i Gsm di fine anni ’90).

Dotati di sistemi operativi chiusi e semplici sono sostanzialmente non infettabili. Con il gradevole effetto collaterale di farci apparire eccentrici e vagamente posh, mentre conversiamo tramite il nostro Ericsson T28, piccolo indimenticabile gioiello di produzione europea.